Reverser's Page

- woodmann.com

- +Fravia 의 홈페이지 중 일부인 포럼공간이다. 전세계적으로 가장 유명한 곳이다. 포스팅 또한 상당히 전문적인 지식이 담겨있다. 제가 생각하기에 리버싱에 관련된 그리고 시스템의 깊은 곳을 이해하는데 최고의 사이트가 아닌가 합니다.

- +Fravia 의 홈페이지 중 일부인 포럼공간이다. 전세계적으로 가장 유명한 곳이다. 포스팅 또한 상당히 전문적인 지식이 담겨있다. 제가 생각하기에 리버싱에 관련된 그리고 시스템의 깊은 곳을 이해하는데 최고의 사이트가 아닌가 합니다.

- AntiCrack.de

- +Fravia 의 포럼에 필적하는 곳이다. 주옥과 같은 자료들이 존재하니 꼭 들어가보시길 권해드린다. 포럼, protools, codebreak magazine, protools, reverse academy, crackme, daemon's hompage, APJ(assembly programming journal) 로 구성되어 있다.

- oPEN rEVERSE fORUMS

- 이름 그대로 리버싱의 열린 공간이며 상당한 고수분들이 계신다.

- BiW Reversing

- 상당히 유명한 Detten과 같은 리버서들이 있는 곳이다. 양질의 문서를 제공한다.

- Reverse Engineering Team

- 그 유명한 CrackZ 와 같은 리버서들이 있는 곳이다.

- +Fravia 의 포럼에 필적하는 곳이다. 주옥과 같은 자료들이 존재하니 꼭 들어가보시길 권해드린다. 포럼, protools, codebreak magazine, protools, reverse academy, crackme, daemon's hompage, APJ(assembly programming journal) 로 구성되어 있다.

- UNPACKING GODS

- 이 홈피의 상위주소를 가보시면 Absolute Lock 의 홈피로 이어진다. vladmir, yates, NtSC, SAC 와 같은 시스템에 관한 고수들의 홈피이다.

- W A S M . R U

- 러시아 사이트로 디버깅에 필요한 자료에 대한 업데이트가 뛰어나며, 양질의 문서를 제공한다.

- www.exetools.com

- 너무도 유명한 자료실이다. 각종 툴 및 프로그램, 전자도서를 구할 수 있다. 크랙 튜토리얼도 있으나 크랙 자체에만 치중한 경향이 있어 그다지 좋은 자료라고는 생각하지 않는다.

- http--crackz.reteam.org-

- CrackZ 의 홈피이다. dongle와 FlexLM 과 같은 전문적인 프로텍터에 관한 독보적인 사이트이다.

- SVKP's page

- SVKP 상용 프로텍터의 홈페이지다. 해당 프로텍터를 광고하려는 건 절대 아니고, 좋은 글들이 있으니 anti-debug 에 관심 있으신 분들은 읽어보시기 바란다. 또한 개발자가 쓴 "cracking proof of your software" 라는 책도 굉장히 좋으니 구하셔서 읽어보시길.

- __ULTRASCHALL__HOME__OF__THE__STARS__

- DAEMON 의 홈페이지로 IA-32 Interrupt Mechanism을 이용한 여러 anti-debug 소스를 제공한다.

- ka0s.net

- PDA, celluar phone, Xbox 와 같은 모바일 콘솔에 대한 리버싱을 다루는 곳이다.

- RW5jcnlwdGlvbiAmIEtleUdlbg==

- 키젠으로 유명하신 x3chun 님의 홈피이며 직접 코딩한 여러 유명 암호 알고리즘에 관한 소스를 제공하고 있다.

- Vivaman's page

- 비바맨님의 홈페이지다. 홈피를 방문해보면 전지현을 향한 그분의 마음을 알 수 있다 ㅋㅋ

- Le4rN TO Cr4cK

- 크랙미를 미러링해주며 QnA 게시판을 제공하고 있다. 초기에 비해 수준이 낮아지고 있다. junk advice를 올리는 사람들 때문에 짜증나기도 하지만, 하루에 한번 꼭 들리는 곳이기도 한 곳이다.

- 이 홈피의 상위주소를 가보시면 Absolute Lock 의 홈피로 이어진다. vladmir, yates, NtSC, SAC 와 같은 시스템에 관한 고수들의 홈피이다.

k3nny's web v2.0 - welcome!

크랙도 세월에 따라 필요한 툴들이 달라지는 법인데, 케니는 무엇이 필요한 것인지 잘 아는 듯 하다. 정말 알짜 툴들만 모아놓았다.

- http--kickme.to-mxbnet

- 실전 크랙을 보여주는 곳이다. 크랙을 막 시작하셨다면 이곳을 추천해드린다. 하지만 이분은 대략 간단명료하게 글을 쓰는 스탈이라서 스스로 도전해보실 분만 가보시길.

- 실전 크랙을 보여주는 곳이다. 크랙을 막 시작하셨다면 이곳을 추천해드린다. 하지만 이분은 대략 간단명료하게 글을 쓰는 스탈이라서 스스로 도전해보실 분만 가보시길.

- http--66.98.132.48-yates-

- 시스템에 대한 정보 및 IDT 와 관련된 정보의 디버깅 방법을 알려준다. 또한 Xbox와 같은 콘솔의 IDA용 sig를 공개하고 있다. 대단한 넘이다.

- Stone's WebNote

- 유명 리버서의 홈피.

- DataRescue

- 자타가 공인하는 최고의 디스어셈블러 IDA 의 홈페이지다.

- The IDA Palace

- 유용한 IDA 플러그인 및 IDC 스크립트가 있다.

- mammon_

- 윈도우즈와 리눅스 양쪽의 시스템을 두루 정통한 mammon의 홈페이지다.

- Quine's IDA Page

- 바이너리 분석의 대가인 Quine의 홈페이지다.

- 시스템에 대한 정보 및 IDT 와 관련된 정보의 디버깅 방법을 알려준다. 또한 Xbox와 같은 콘솔의 IDA용 sig를 공개하고 있다. 대단한 넘이다.

- MackT

- impReconstructor로 유명한 UCF 팀의 MackT의 홈페이지

- The home of RTA

- 그 유명한 squidge가 만든 RTA. 쓰는 사람 거의 못봤는데, 이거 굉장한 툴임엔 틀림없다.

- impReconstructor로 유명한 UCF 팀의 MackT의 홈페이지

Programmer's & Specific Topic

-

- Assembly Language Journal --> 저의 착각이 있었습니다. APJ는 anticrack.de에서 새로운 둥지를 틀었으며 이슈가 발행되었습니다.

- 현재 더 이상의 이슈는 발행되지 않고 있으나 어셈에 관한 정수를 맛볼 수 있는 곳이다.

- Hello, Coder !

- ElicZ의 홈페이지로 그의 환상적인 소스를 제공한다. 아마 ElicZ만큼 깊은 곳을 아는 사람도 드물 것이다.

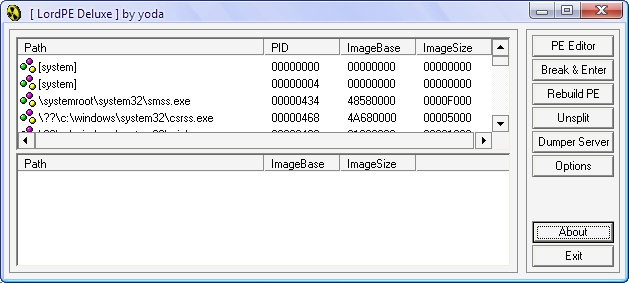

- http--y0da.cjb.net-

- y0da는 PE editor로 유명한 리버서이다. ElicZ 만큼은 아니지만 그또한 대단한 프로그래머다.

- IceExt

- Stenri 홈피로 소프트 아이스 플러그인, IceExt를 개발하고 있다.

- Iczelion's Win32 Assembly Homepage

- 두말할 나위없는 어셈블리의 바이블과 같은 곳이다. MASM을 유지보수하는 공동개발자이기도 하다.

- windows disassembler

- Sang Cho 님의 홈페이지다. 한국분이시지만 사이트는 영어이다. +Fravia의 홈페이지에도 당당히 소개되고, 디스어셈블러를 개발하는 사람들에게 표준화된 소스와 instruction set을 제공해주신다. 정말 멋진 곳이다.

- Jeremy Gordon's page

- GoDebug 로 유명한 제레미 고든의 웹페이지. SEH 에 관한 글 및 정말 멋진 곳이다. 어셈을 배우기를 원하시는 분은 이곳을 꼭 가보시길.

- Assembly Language Journal --> 저의 착각이 있었습니다. APJ는 anticrack.de에서 새로운 둥지를 틀었으며 이슈가 발행되었습니다.

- Linkers and Loaders

- COFF 타입의 링커와 로더에 대한 문서를 공개하고 있다.

- 데브피아 - IT 포탈 사이트

- 리버서에게 오픈 리버스 포럼이 있다면 프로그래머에겐 데브피아가 있다. 프로그래머들의 열린 공간이다. 어셈은 다루지 않는다 --;

- 환영합니다. 어셈블리 개발자 그룹 어셈러브(AsmLove)입니다

- 어셈블리어를 다루는 곳이다. 자료가 많기는 하지만 활성화 되었다고 보기는 어렵고, 주인장님과 유명한 minz님이 꾸려나가고 계시다.

- 한글 PHP Manual (2000-08-01)

- 제목 그대로.

- Endi Co. Ltd.

- 디바이스 드라이버 관련 강좌를 제공하며 특히 VxD에 대한 강좌가 있다.

- 8051

- 8051 기판 조립에서부터 제어까지 관련자료를 제공하고 있다. 나처럼 컴공이나 전자공학과와 전혀 상관없는 사람이 8051을 처음 접할 때 유용한 사이트.

- 하제 소프트 - 윈도우즈 디바이스 드라이버 개발업체

- 보호모드와 같은 운영체제에 대한 전문적인 정보를 제공한다.

- COFF 타입의 링커와 로더에 대한 문서를 공개하고 있다.

- 1년 후에도 내용이 살아있는 잡지

- 마소 잡지이다. 잡지를 사지 않더라도 웹에서 유용한 글을 읽을 수 있다.

- 29A Labs

- 국제적인 바이러스 잡지이다. 얼마전엔 모바일 바이러스를 만들어내기도 했다. 바이러스 잡지이긴 하나 소개되는 기술들은 상당히 실용적이다. 정말 보물과도 같은 소스코드들을 제공한다.

- Welcome! (VX heavens)

- 바이러스 잡지의 대부. 그외의 유명 바이러스 매거진에 대한 아카이브를 제공.

- Internals.com - The best online resource for system programmers

- api monitor의 정석과 같은 API32를 개발하신 분의 홈피이다. 양질의 글과 유용한 툴을 제공한다.

- Software Design - Windows Software by Gregory Braun

- 유용한 툴을 만들어 제공하고 있다.

- dongle

- 동글 HASP에 대한 자료가 있다.

- _♡신의키스♡_

- HTML에 관한 독보적인 존재!

- 성미시리얼 방문을 환영합니다

- 정말 멋진 곳이다. 이곳에서는 전자회로, rs485 통신 및 pic 16 시리즈에 대한 자료를 제공하고 있다.

- John the Ripper password cracker

- 유닉스 시스템의 해쉬에 대한 무차별대입공격 프로그램으로 유명한 곳. 모르는 분 없으시리라.

- Obfuscated-HTML De-obfuscation Tools

- 웹소스의 암호화 복호화를 제공해준다. 상당히 유용하다.

- Apache-Kr.org

- 아파치 웹서버에 대한 문서를 제공해준다.

- 데이터베이스를 사랑하는 사람들의 모임 데이터베이스 사랑넷

- 데이터베이스에 대한 방대한 문서를 제공. 머부터 봐야할 지 엄두가 안나는 곳.

- + 여리의 작업실 - www.zap.pe.kr +

- 이곳을 꼭 가보시길 권해드린다. 드라이버 프로그램을 하시는 분이신데 정말 대단하다는 생각밖에 들지 않는다. 굉장하다. 솔직히 부럽다 크~

- Ntsc´s Homepage

- 링크한 문서인지 직접 작성한 문서인지 모르겠으나 암튼 괜찮은 곳이다. ANTI-BP, Xbox에 대한 자료를 제공한다.

- illmob.org

- 여러 가지 자료를 제공.

- 암호의 세계

- 암호학에 대해 재미있게 소개하고 있는 곳이다.

- 마소 잡지이다. 잡지를 사지 않더라도 웹에서 유용한 글을 읽을 수 있다.

-

- MSDN Home Page

- 두말 할 나위없는 마이크로소프트웨어의 MSDN 홈페이지다.

- Interrupt Mechanism and Application of Intel IA32 Architecture

- anti-debug를 알고 싶은 사람이라면 이것을 꼭 이해해야 한다.

- 디버깅의 모든것, DebugLab.com

- 리버서가 아닌 프로그래머에게 필요한 디버깅에 대해 논하는 홈페이지다.

- 블록암호 알고리즘

- 굉장한 곳이다. 거의 모든 암호 알고리즘에 대한 소스와 설명, 소금줄과 같은 링크를 제공해준다.

- CryptoClub

- 국내 암호관련 보안 동아리이다. 역시 대단한 곳이다.

- Intel Pentium Instruction Set Reference (Basic Architecture Overview)

- 인텔 CPU의 명령어 셋을 온라인 상에서 제공하는 곳. 좋긴한데 뎁따 느리다. 누군가 미러링 좀 해줬으면.

- Schneier.com

- BlowFish 알고리즘을 개발하신 분의 홈피이다.

- MSDN Home Page

- 동우의 HomePage - Welcome

- 이동우님의 홈페이지. 주옥과 같은 자료의 링크를 제공해주심. 근자엔 리버싱과 관련된 문서를 공개하심. 웹페이지를 깔끔하게 만드는 방법을 아시는 분이다.

- sysinternalsl

- 매우 유명하신 Mark Russinovich님과 어떤 분이 공동경영하시는 홈피이다. File Monitor 이외에도 시스템 관련한 보물과도 같은 자료들을 무료 로 공개해주는 곳이다. 얼마간의 소스와 양질의 문서또한 제공하고 있다.

- http://math88.com.ne.kr/crypto.htm

- 정상조 님의 홈. 암호학에 관련해서 실제 DES가 어떻게 돌아가는지 단계별로 보여준다.

- 이동우님의 홈페이지. 주옥과 같은 자료의 링크를 제공해주심. 근자엔 리버싱과 관련된 문서를 공개하심. 웹페이지를 깔끔하게 만드는 방법을 아시는 분이다.

-

- Networker's page

-

- .[packet storm].

- 각종 버그리스트와 유용한 툴, exploit을 제공한다. 부연설명 없어도 워낙 유명한 곳이라서. 너무 실전에 치우쳐 있어 그다지 좋아하지 않는다. 그래도 어쩔 수 없이 들리게 되는 곳 --;

- HACKER4U

- 승!님이 운영하시는 해킹 포탈 사이트이다. 역시 고수분들이 계신다. 버뜨. 자료는 별로없다.

- KHDP.ORG Home Page

- 보안과 관련된 문서를 제공하는 곳이다. 양질의 문서가 많다.

- KLDP.org

- 리눅스 관련 문서의 한글화 프로젝트를 하는 곳이다.

- Hack This Site

- 웹해킹 워게임 사이트이다.

- Korea Hacke.net

- 웹해킹 워게임 사이트. 웹해킹을 처음 해보신다면 이곳을 추천.

- Nikto

- 웹상의 취약점 스캐너인 닉토를 win32용으로 포팅하신 분의 홈피이다.

- Beist's page

- 웹해킹으로 유명하신 승진님의 홈피. 승진님은 자신의 노하우를 공개하는데 아낌이 없는 분이다.

- wowhackers

- 양질의 문서를 제공.

- seaofglass

- 유리바다님의 홈피이다. 지금은 바쁘신 듯. 이분은 여러분야게 관심이 많아 분류가 어렵다 ^^;

- 정보보호기술훈련장에 오신것을 환영합니다.

- 분석을 다루고 있다.

- 해커스랩 프리해킹존에 오신걸 환영합니다.

- 국내최초 워게임을 제공한 것으로 유명하다.

- CULT OF THE DEAD COW

- 유명한 CDC의 홈피.

- core-sdi

- core-sdi 팀의 홈피이다. 총 4개의 멤버 페이지로 나뉘어지니 들어가보자. 그 중 하나는 잘 알려진 badcoded의 홈피이다.

- phrack

- 프랙은 이슈화가 되었거나 그럴 만한 가치가 있는 기술들이 올라오는 곳이다. 예전에 우리나라 분도 '설마'라는 유틸로 글을 올렸던 기억이 난다. 프랙에 대한 설명은 굳이 드리지 않아도 잘 아실 것 같아 줄임.

- .[packet storm].

- ISI Web of Knowledge [v2.0]

- 저널 검색 사이트이다. 연구를 하는 사람이라면 당연히 들르게 되는 곳.

- Sigma-Aldrich Home Page

- 전세계에서 가장 큰 시약판매회사이다. 에누리 해주는 법이 없다. 나쁜넘들.

- THIC

- 내가 가장 가고 싶은 회사인 Lucent 그룹의 홈페이지다.

- KOSEN 21

- 한국계 연구자들의 모임 사이트이다. 경험의 부족으로부터 나오는 궁금증이나 구하기 힘든 논문을 얻고 싶을 때 이용한다. 한국계 과학자들 중 현재 활발히 활동 중이신 30~40 분들이 많이 오시는 까닭에 전문적인 답변을 구할 수 있는 곳이다.

- 저널 검색 사이트이다. 연구를 하는 사람이라면 당연히 들르게 되는 곳.

-

Oasis

- ###안녕하세요 김유식의 디시인사이드입니다!!!###

- 모르는 분 없으시길.

- jonyTaro

- 잔잔한 카툰을 제공해주신다.

- Red Hot Chili Peppers

- 그루브라는 단어를 연상케 하고 이해하게끔 만드는 그룹의 팬페이지.

- 인터넷의 시작 - 벅스

- 벅스없는 세상은 상상도 할 수 없다~~~

- 카툰 다간다

- 당신 이곳을 모르는가!

- 행복한 유머, 웃긴대학에 오셨습니다..

- 웃대. '웃자'가 무슨 뜻인지 아신다면 당신은 웃대인.

- 나비효과 - The Butterfly Effect

- 그룹사운드 '나비효과'의 홈피다. 첫사랑이란 노래는 정말 쵝오다.

- CNN.com

- 전세계 최대의 뉴스기업.

- 강도영의 만화이야기

- 강풀순정만화로 유명하신 강도영 작가님 홈페이지. ㅋㅋ 라는 단어밖에 안나온다 ㅋㅋ

- team5p

- 최고의 플래쉬 팀. 연예인지옥을 모르신다면 꼭 보시길.

- 모르는 분 없으시길.

- 이 여인네들은 어디서 왔단 말인가 쩝.

Search Engine

- Google

- 최고의 검색엔진.

- 네이버

- 궁금한게 있을 땐 언제나 네이버에게.

- 네이트

- 최고의 메신저를 만들어 낸 곳. 난 라이코스 이메일을 사랑한다.

- AltaVista

- Babel Fish

- 다양한 언어번역을 무료제공.

- 최고의 검색엔진.

- Google

- 해커전용 구글.

e-BOOK

- 해커전용 구글.

Research

invalid-file

invalid-file invalid-file

invalid-file

invalid-file

invalid-file invalid-file

invalid-file