단순히 필요한 자료를 정리하기 위해 블로그를 시작했었다.

그리고 무차별적으로 출처도 표시하지 않고 스크랩해서 올렸었다.

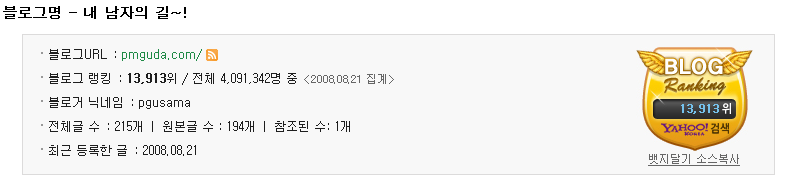

자신의 블로그의 순위까지 알려주는 서비스도 등장한걸 보니 개인 블로그에 대한 관심이

높아졌구나 하는 생각이 들었다.

정작 내가 출처도 밝히지 않고 스크랩했던 글의 저작자(?)들은 나로 인한 피해를 입었다는 생각이 든다.

남의 글을 퍼갈때는 출처를 꼭 밝히도록 해야겠다.. 그리고 블로그에 시간과 노력을 들여

내가 정리한 자료를 올리도록 해야겠다는 생각이 들었다.

정작 내 블로그에 내가 작성한 글들은 몇개 되지 않고 순위검색을 해보니

어느 정도의 순위에 기쁘기도 하지만 내가 스크랩해온 분들의 자료들이 대부분이라 생각하니 부끄럽기도 하다.